Bienvenidos una vez más mis queridos lectores a este pequeño espacio!!!

En esta ocasión vamos a tocar un tema que a pesar de su impacto, desde mi punto de vista es muy poco explotado, y como el titulo de esta entrada lo dice se trata de “Network Forensics”

No siendo mas al grano, aunque mas que introduccion es un relato de como me la cruce en el camino!!!

Muchas veces encontramos en diversos lugares personas haciendo uso de herramientas como wireshark, ettercap, Cain&Abel, etc

y cuando a modo de un usuario normal nos acercamos y les preguntamos ¿qué están haciendo? o ¿qué es eso? algunos sacan pecho y dicen “Sniffeando”; bueno para los que no lo saben así se le llama al hecho de capturar el trafico que pasa por la red o como aparecería en textos en español olfateando en la red.

Ah, antes de que alguno brinque aclaro que wireshark más que un sniffer, es un analizador de protocolos excelente!!!

Pero bueno muchos dirán ¿Y esto para qué?

Sencillo haciendo referencia al Mag. Francisco Javier Terán les comento que “muchas veces es más fácil atacar la información cuando esta sale de los servidores (cuando esta está en la red o en el cable) que atacar los servidores mismos” o porque no, muchos al sniffear se centran en capturar credenciales de autenticación y/o chismosear las conversaciones de los demás, ahí cada quien con su gusto, pero bueno como pueden ver hay un sin número de motivos para interesarnos en el trafico!!

De manera personal mientras preparaba el Taller con el que debute en Campus Party Colombia en el año 2010 y habiendo jodido lo suficiente con el laboratorio que era para mí ese segmento de red de la Universidad, dije lo siguiente:

“de seguro que al tráfico se le puede sacar más el jugo”

"Bueno si se está capturando el trafico de la red, se debería en este tráfico encontrar evidencia de los ataques que se hacen a través de esta"

Ohh el agua moja, dirán, pero la verdad es que a partir de eso comencé buscar información al respecto y llegue al tema que estamos tratando (para que vean que no estaba tan mal).

Bueno realizando pruebas y metiéndole el hombro al asunto, logre con base en esto plantear y realizar la charla que presente en Campus Party 2011 Analisis de trafico... (Ese de la foto no soy yo, si alguien lo conoce denuncie xDDD, saludos @luiscano) y también en el evento SATI del mismo año, sin embargo para que fuese un poco mas entendible se lo entregue a los asistentes como un análisis de trafico con enfoque forense.

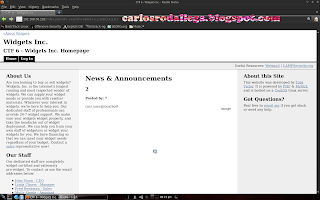

Para los que asistieron excelente, para los que no, se realizo una introducción sobre el tema de captura de tráfico y se presentaron algunas de las herramientas que nos permiten analizar el tráfico con un enfoque diferente y de una manera más agradable.

Ahora dirán pero que tanto se puede sacar del trafico, la

verdad es que se puede sacar desde las conversaciones entre equipos (en los

slides se ve un diagrama de nido de pájaro) ya sean IP o MAC (mmm recuerdan lo

bueno que es esto para en los casos que se usan técnicas de evasión), estadísticas

de consumo de ancho de banda por servicios, recuperación de los archivos que

pasaron por la red, recuperación de llamadas telefónicas, etc. etc. etc. (como dirían

las abuelitas)

¿Sera que con eso no se animan? Ok y para no hacer esto más

largo y aburridor los invito a que vean los slides de la presentación y se introduzcan en esto!!

No siendo mas, espero les haya gustado y hasta una proxima entrada!!!

Carlos Andrés Rodallega Obando

@crodallega

PD1: Si pueden aprovechen y hagan el taller de @nonroot en @seczone que va a estar de lujo http://securityzone.co/fernandoquintero_es.html

PD2: Recuerden que al que gano la entrada al security zone le dije que agregaria su introduccion aquí, no es un super blog pero me gusta nutrir de vez en cuando este espacio, de modo que si así lo deseas enviamelo por correo